The Symantec Endpoint Security Complete Administration R1.2 course is designed for the network, IT security, and systems administration professional in a Security Operations position tasked with the day-to-day operation of a SESC endpoint security environment. The course focuses on SES Complete cloud-based management using the ICDm management console.

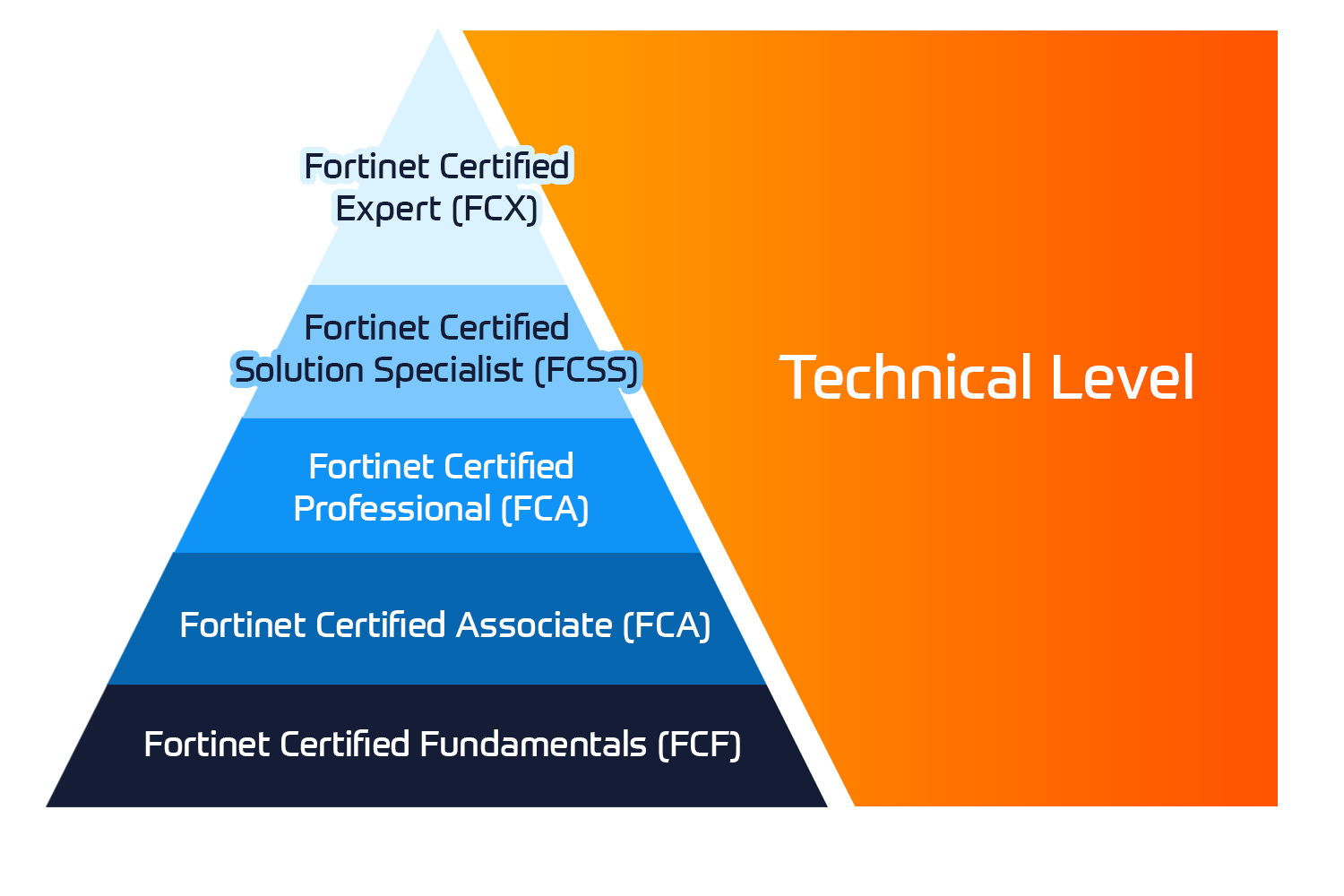

Associated certification:

- Exam 250-580: Endpoint Security Complete – R2 Technical Specialist

United Kingdom

United Kingdom Germany

Germany Denmark

Denmark Sweden

Sweden Italy

Italy Netherlands

Netherlands Norway

Norway

Kesto

Kesto  Toimitus

Toimitus  Hinta

Hinta